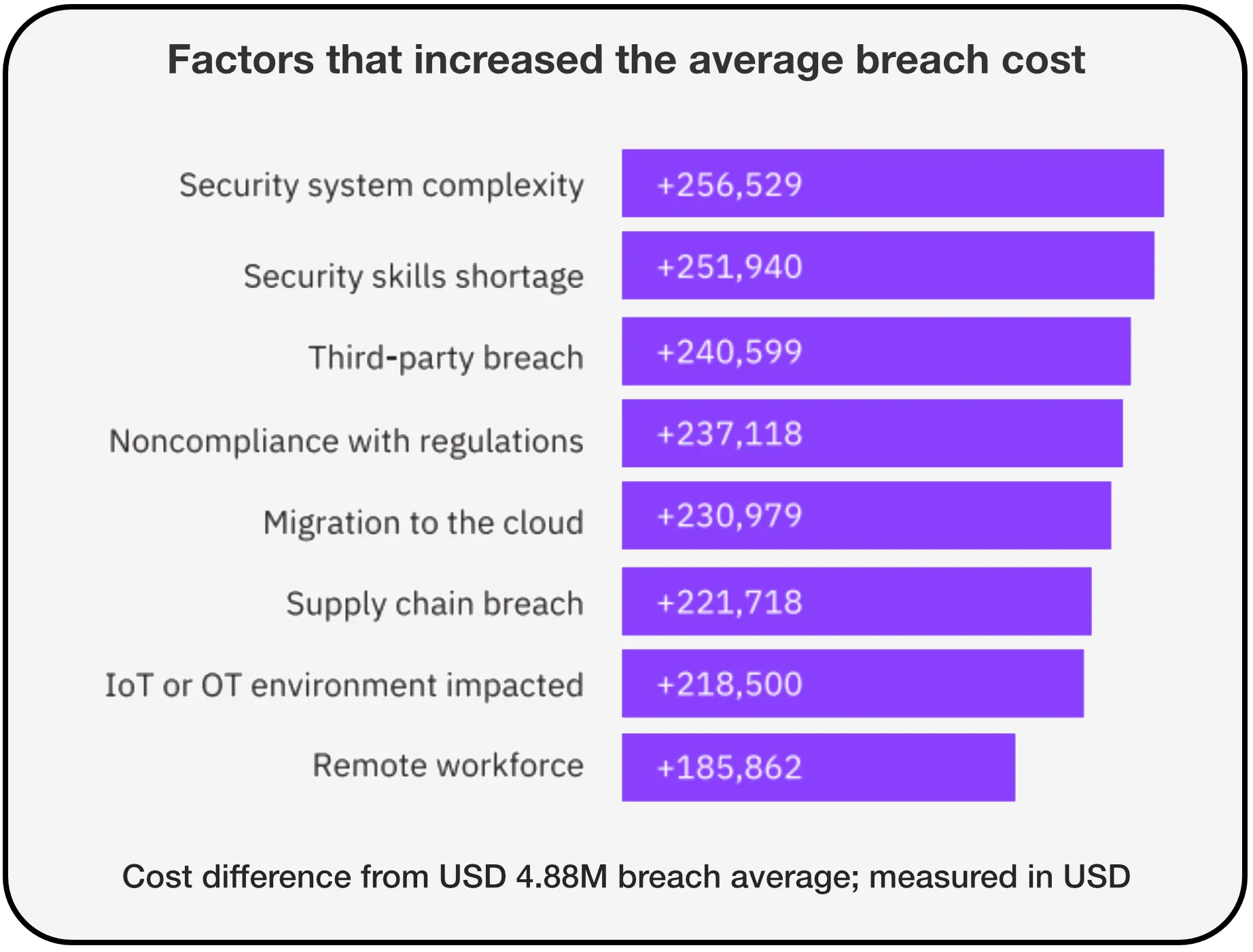

The cost of security complexity

IBM’s 2024 Cost of a Data Breach report demonstrates that security system complexity increases the average breach cost more than any other factor. The more siloed tools you have, the more complex your security environment will be.

Not only do siloed security solutions increase complexity, but they also allow blind spots in your defenses. It's like trying to defend a castle with guards who can only see their own section of the wall – but they don’t realize that they’ve actually left the drawbridge down.

The problem with siloed security

According to recent research by Keeper Security, cybersecurity professionals use 32 different security tools on average, with some even managing hundreds. While something can be said for using ‘best of breed’ tools instead of more general platforms, there are significant disadvantages when using security silos:

- Blind spots: Each tool only sees a fraction of the picture, leaving gaps in your defenses.

- Increased complexity: Juggling multiple dashboards creates complexity and inefficiency. Each tool is different and needs to be maintained. Policies cannot be set across multiple tools.

- No overall prioritization: Without a unified view, you cannot easily compare risk levels across different IT areas. This slows down decision making and makes it difficult to optimize security efforts.

- Fragmented compliance: Demonstrating compliance becomes a logistical challenge when data is scattered across disparate systems.

- Duplication of alerts: For many security tools, there can be overlap with other tools. This is not necessarily bad because if one tool doesn’t detect the risk, another tool might. But it does create a problem if it results in many duplicated alerts that need to be manually correlated and deduped.

- Duplication of tickets: If remediation tickets are being created from multiple security tools before deduping alerts, remediation teams will end up with multiple tickets for the same issues, which can quickly cause confusion.

- Fragmented reporting: To accurately report on the organization’s overall security posture, hours of manual work are needed to aggregate and correlate data.

The case for unified exposure management

A unified security approach breaks down these silos, integrating all your security tools and data into a cohesive system. This means you get:

- Complete visibility: Gain a comprehensive view of your entire IT landscape, from the endpoint to the cloud and everything in between.

- More accurate prioritization: With a unified view and complete contextual insight, identified risks can be prioritized depending on the overall level of risk to the organization.

- Streamlined management: Manage all your security functions from a single platform, simplifying operations and reducing overhead.

- Improved compliance: Easily demonstrate compliance with regulations by centralizing security data and reporting.

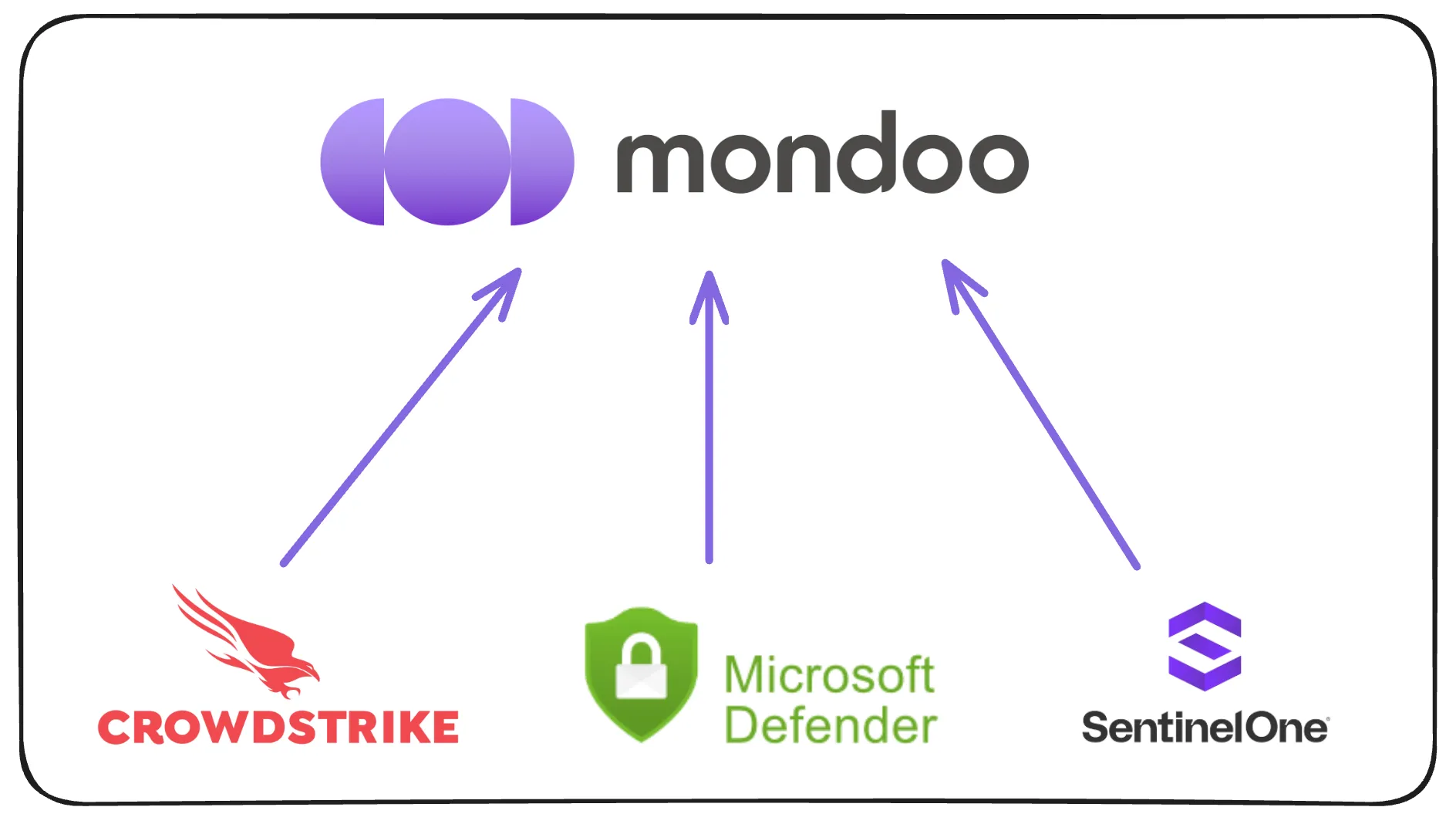

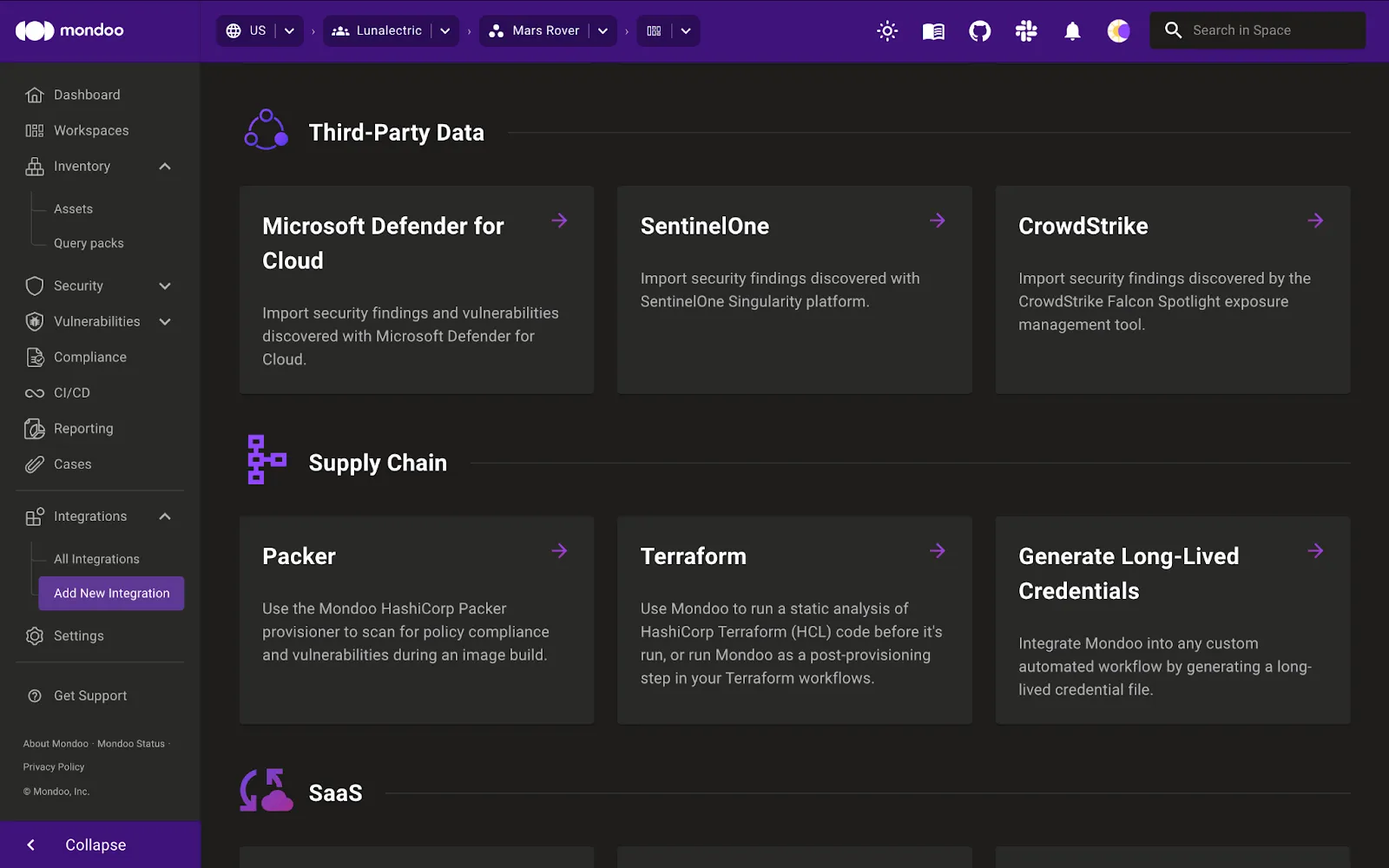

Unify security tools in Mondoo

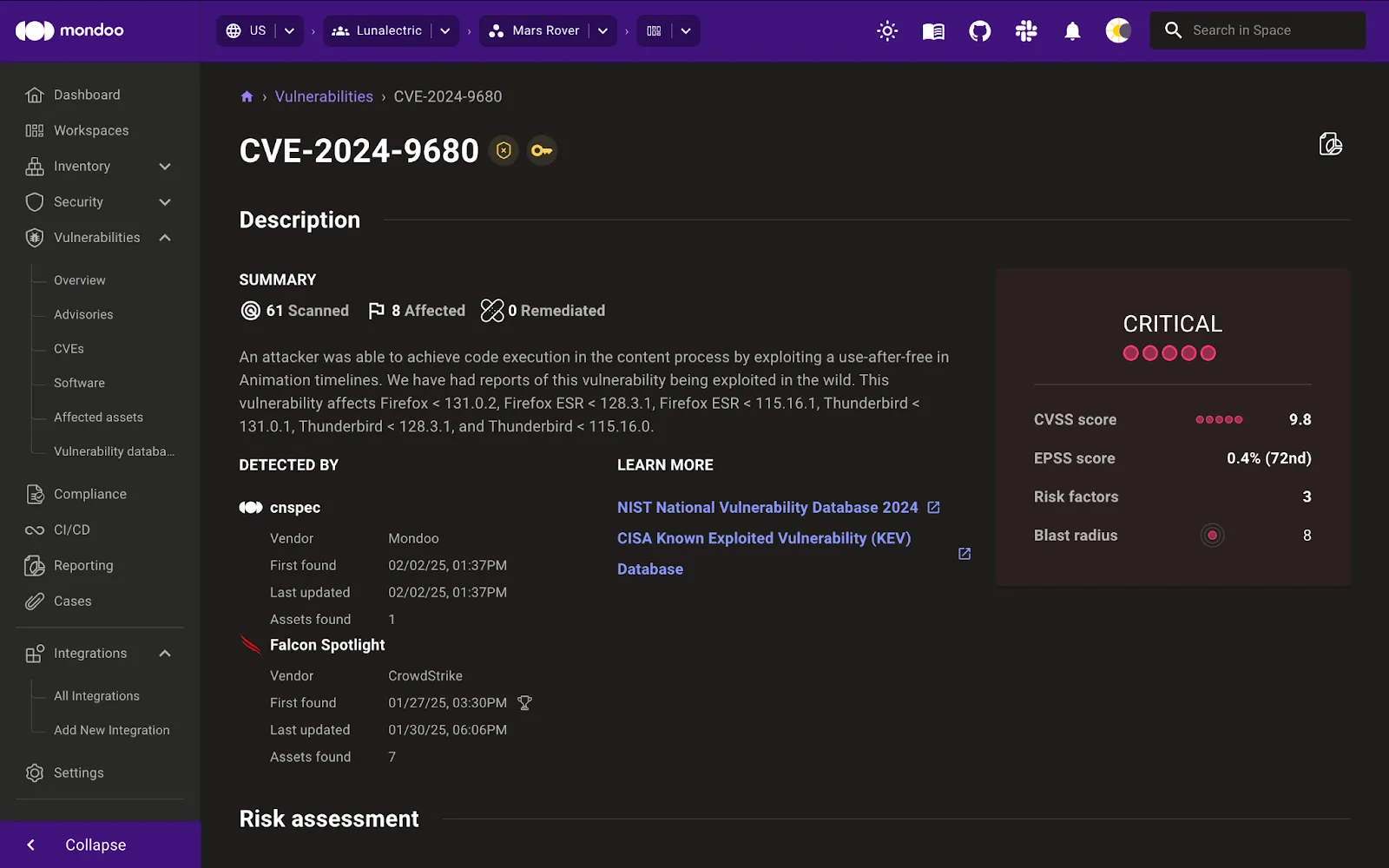

Mondoo provides a unified view of risks across your entire IT infrastructure by detecting vulnerabilities and misconfigurations across your on-prem, cloud, SaaS, endpoints, and software development lifecycle. In addition, Mondoo can also ingest findings from other security tools, such as Microsoft Defender, CrowdStrike, and Sentinel One.

Wait, won’t that result in duplicated alerts?

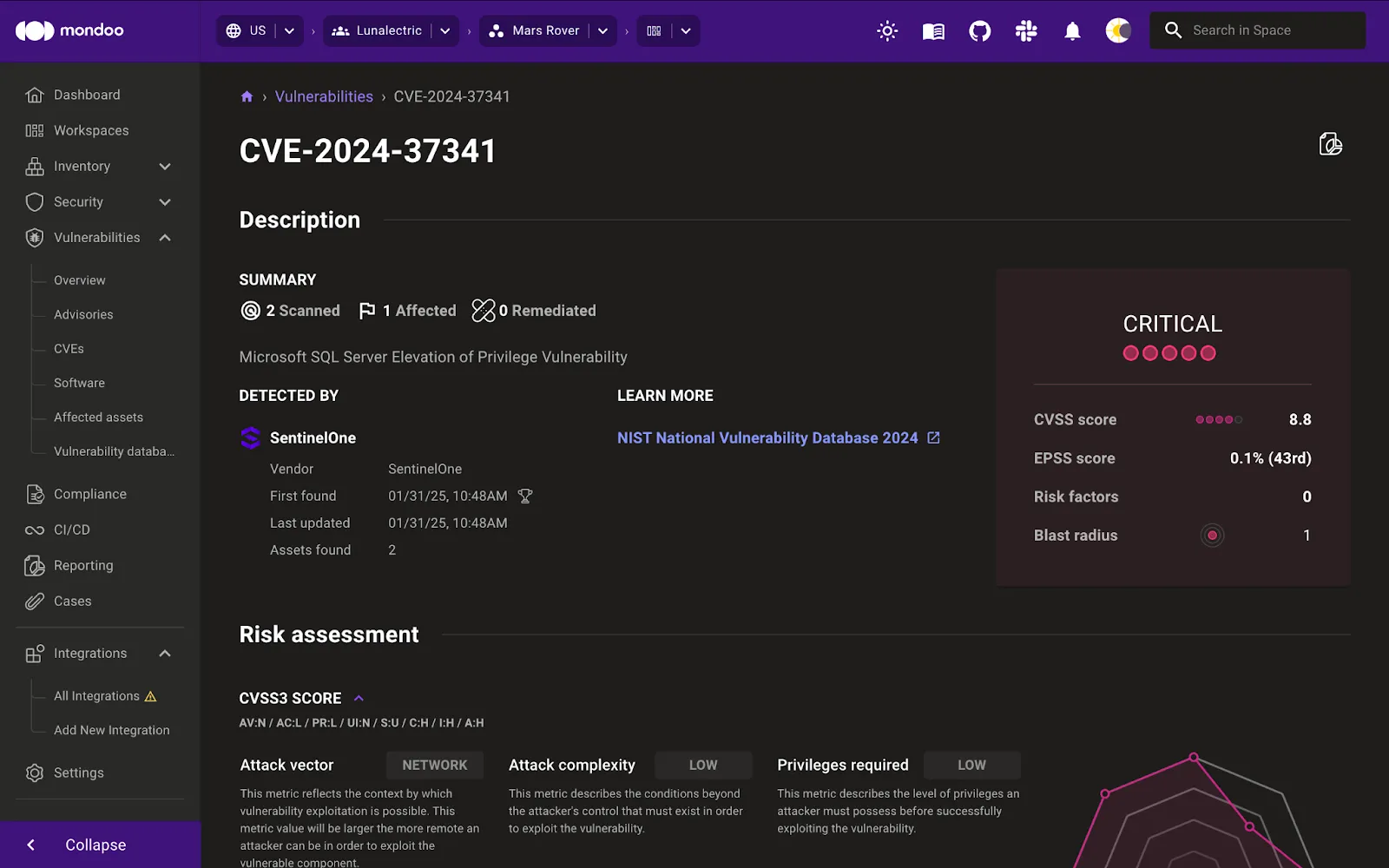

When using third-party tools to ingest security findings, Mondoo deduplicates alerts by merging identical findings and listing the tool(s) that identified the issue. Mondoo then applies your security and prioritization preferences to all findings, so you get an actionable list of all risks prioritized by risk level (critical, high, medium, or low).

Why Mondoo?

Mondoo helps security teams fix risks 3x faster by making findings more actionable with context, remediation guidance, and workflow integrations. With Mondoo you can move beyond simply detecting risks, and actually mobilize and resolve exposures before attackers find them.Mondoo does this by simplifying decision making and accelerating risk to resolution with the Mondoo workflow:

Step 1. Discover

Mondoo continuously provides an up-to-date inventory of all assets in your environments, including cloud, workload, API, SaaS, and devices as well as artifacts from the software development lifecycle (SDLC). This allows teams to make informed decisions and avoids blind spots and shadow IT. Existing security tools can also be integrated and their findings ingested in Mondoo.

Step 2. Assess

Mondoo continuously checks for vulnerabilities in OSs, common applications, and code runtimes. With built-in security policies and compliance frameworks, Mondoo checks your infrastructure against the highest industry standards. Identify root causes to fix problems at their source.

Find and fix the security risks that pose the biggest threat to your business.

Step 3. Prioritize

By enriching infrastructure data with risk factors, contextual information, asset relationships, and security and compliance findings, Mondoo provides real-world prioritization and root cause analysis. Stop chasing trivial alerts and one-off fixes. Identify changes that make the greatest impact to your infrastructure security.

Step 4. Mobilize

In Mondoo, tickets turn security findings into tasks to complete. They integrate with your third-party ticketing system (your issue tracking or ITSM platform) to incorporate security remediation work into your team's existing workflow.

Step 5. Report

Mondoo enables you to report on security status and progress to the board, other practitioners, or the compliance team. Reports can cover the entire environment or focus on certain teams, IT assets or projects. Are you meeting your SLAs? Where is more improvement needed? By seeing the bigger picture, Mondoo reports help you make these decisions.

Can I use Mondoo standalone?

Yes, Mondoo provides its own detection of vulnerabilities and misconfigurations in your IT infrastructure. However, for organizations who have existing security tools that they still want to use, Mondoo can save security teams hundreds of hours by aggregating, correlating, and analyzing findings.

Learn more

Want to explore how you can benefit from centralizing your security findings in Mondoo Platform? Schedule a demo with one of our experts.