Autonome Behebungvon Schwachstellen

Mehr als nur Alerts. Die intelligenten Agenten von Mondoo identifizieren, bewerten und beheben Schwachstellen eigenständig und verringern Ihre Angriffsfläche in maschineller Geschwindigkeit.

Warum Teams Schwierigkeiten bei der Remediation haben

Studien zeigen, dass die meisten Unternehmen noch auf manuelle Prozesse setzen, die mit modernen Bedrohungen nicht Schritt halten können.

Manuelle Workflows

Alarm-Müdigkeit

Fehlende Anleitung

Wiederkehrende Schwachstellen

Mit Mondoo Schwachstellen 10x schneller beheben

Schließen Sie Sicherheitslücken schnell mit geführter Remediation, vorgetesteten Code-Snippets und autonomem Patching.

KI-gestützte Automatisierung

Mondoo automatisiert den gesamten Schwachstellen-Workflow von der Erkennung bis zur Behebung – keine Spreadsheets erforderlich.

Intelligente Priorisierung

KI analysiert Geschäftskontext und Ausnutzbarkeit, um nur die kritischen Probleme hervorzuheben, die wirklich wichtig sind.

Umsetzbare Behebungsanweisungen

Jedes Finding enthält detaillierten Asset-Kontext, Schritt-für-Schritt-Anleitungen und vorgetestete Code-Snippets.

Shift-Left-Integration

Mondoo behebt Probleme in CI/CD-Pipelines und IaC und verhindert so, dass Schwachstellen in Deployments wiederkehren.

Intelligente Automatisierung - mit menschlicher Kontrolle

Traditionelle Schwachstellenscanner sagen Ihnen, was falsch ist. Mondoos KI-Agenten handeln.

Discovery Agent

Entdeckt und inventarisiert automatisch alle Assets in Cloud-, On-Premises- und SaaS-Umgebungen.

Assessment Agent

Scannt kontinuierlich nach Schwachstellen, Fehlkonfigurationen und Richtlinienverletzungen.

Priorisierungs-Agent

Nutzt KI zur Analyse von Risikofaktoren und priorisiert Findings nach Geschäftsauswirkung.

Remediation Agent

Generiert und wendet Fixes automatisch an – mit vollständiger Rollback-Fähigkeit.

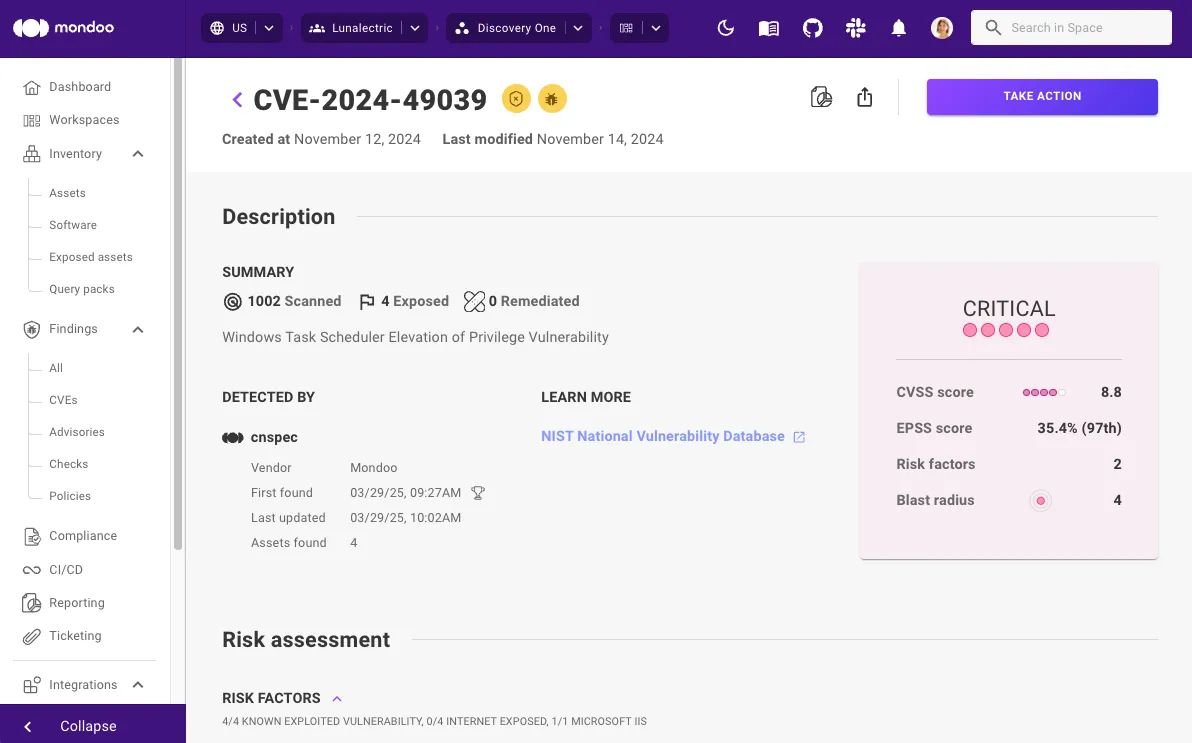

Von der Erkennung zur Behebung in wenigen Minuten

Wenn eine neue CVE veröffentlicht wird, werden Mondoos Agenten sofort aktiv:

Erkennung

Sofortige Identifikation betroffener Systeme in Ihrer gesamten Flotte

Analyse

Bewertung von Ausnutzbarkeit, Auswirkungsradius und Geschäftsrelevanz

Priorisierung

Ranking basierend auf Risikobewertung und SLA-Anforderungen

Remediation

Automatische Generierung von Fix-Code oder Anwendung von Patches

Verifizierung

Bestätigung des Fix-Erfolgs und Aktualisierung des Compliance-Status

Messbare Ergebnisse

Echte Ergebnisse von echten Kunden mit Agentic VM

Schwachstellenreduktion

KI-gestützte Priorisierung konzentriert sich auf die 10% der Schwachstellen, die ein echtes Risiko darstellen.

Mean-Time to Remediation

Automatisierte Fixes und geführte Remediation reduzieren die MTTR drastisch.

schneller als manuelle Arbeit

Agentische Automatisierung erledigt repetitive Aufgaben mit Maschinengeschwindigkeit.

Traditionelles VM vs. Agentisches VM

Traditionelles VM

Agentisches VM

Häufige Fragen zur Mondoo Plattform

Bereit für autonomes Schwachstellen-Management?

Sehen Sie, wie Mondoos KI-Agenten Ihre Sicherheitsabläufe transformieren können.